OBIETTIVI E PROGRAMMA

Il corso presenta gli strumenti principali utilizzati da un ethical hacker.

Dopo ogni lezione teorica viene descritto il funzionamento degli strumenti con esempi pratici in modo tale da indirizzare lo studente fin da subito verso il mondo della cyber security.

Alcune delle procedure riguardano ad esempio, come eseguire dei penetration test manuali con burp e come evidenziare le tipologie di attacco più frequenti (sql injection, xss, xxe ed altre).

OBIETTIVI

Oltre alla descrizione passo passo di come procedere alla configurazione dei sistemi verranno anche spiegati tool e strumenti hardware e software che vengono utilizzati spesso nel campo della sicurezza.

Alla fine del corso si avrà un’ottima conoscenza di questa materia e si potranno approfondire gli argomenti trattati avendo una visione molto più chiara di come approcciarsi a questo mondo.

PROGRAMMA

Il corso ha una durata complessiva di 7 ore.

Cap.01 Introduzione

- Lezione 01.01 Introduzione all’installazione dei sistemi | 02:51 minuti

- Lezione 01.02 Installazione di Parrot Security | 07:46 minuti

Cap.02 Privacy e crittografia

- Lezione 02.01 Il concetto di anonimato | 07:04 minuti

- Lezione 02.02 La cancellazione sicura dei dati | 07:09 minuti

- Lezione 02.03 Cancellazione dei Dati con Shred: teoria | 05:11 minuti

- Lezione 02.04 Cancellazione dei Dati con Shred: pratica | 03:11 minuti

- Lezione 02.05 Analisi Metadati: teoria | 01:30 minuti

- Lezione 02.06 Analisi Metadati: pratica con Mat2 | 03:23 minuti

- Lezione 02.07 Teoria – La crittografia | 06:07 minuti

- Lezione 02.08 Pratica – Strumenti di crittografia – SiriKali | 06:00 minuti

- Lezione 02.09 Teoria – La crittografia con GPG | 02:39 minuti

- Lezione 02.10 Pratica – Strumenti di crittografia GPG – GPA | 10:54 minuti

Cap.03 Footprinting

- Lezione 03.01 Teoria Information Gathering | 03:28 minuti

- Lezione 03.02 Configurazione Metasploitable 2 – Target | 02:38 minuti

- Lezione 03.03 Analisi Nmap | 05:02 minuti

- Lezione 03.04 Dig & Whois | 01:41 minuti

- Lezione 03.05 Recon-ng | 03:13 minuti

- Lezione 03.06 Traceroute | 04:56 minuti

- Lezione 03.07 Shodan | 05:12 minuti

- Lezione 03.08 Spiderfoot | 10:21 minuti

- Lezione 03.09 Maltego | 11:10 minuti

Cap.04 Analisi dei certificati TLS/SSL

- Lezione 04.01 Teoria Certificati | 02:57 minuti

- Lezione 04.02 SSLscan Command line | 10:48 minuti

- Lezione 04.03 SSLscan GUI version | 04:45 minuti

Cap.05 Vulnerability assessment

- Lezione 05.01 Teoria Vulnerability Assessment | 03:08 minuti

- Lezione 05.02 Openvas Setup | 07:23 minuti

- Lezione 05.03 Openvas su Parrot – Setup | 03:29 minuti

- Lezione 05.04 Openvas Utilizzo | 13:09 minuti

- Lezione 05.05 Openvas Reportistica | 09:23 minuti

- Lezione 05.06 Nikto | 04:07 minuti

- Lezione 05.07 Nmap e Vulscan | 06:06 minuti

Cap.06 WAPT

- Lezione 06.01 Intro WAPT | 06:42 minuti

- Lezione 06.02 SQL Injection Teoria | 03:18 minuti

- Lezione 06.03 SQL Injection- Enumerazione Numero di Colonne | 04:25 minuti

- Lezione 06.04 SQL Injection – Enumerazione Type | 03:03 minuti

- Lezione 06.05 SQL Injection- Dati da altre tabelle | 03:46 minuti

- Lezione 06.06 SQL Injection- Più valori da una colonna | 04:17 minuti

- Lezione 06.07 SQL Injection- Versione DB Oracle | 02:56 minuti

- Lezione 06.08 SQL Injection – Version DB Microsoft e MySql | 02:17 minuti

- Lezione 06.09 SQL Injection – Listing DB non Oracle | 05:29 minuti

- Lezione 06.10 SQL Injection – Listing DB Oracle | 05:58 minuti

- Lezione 06.11 SQL Injection – Server Response | 09:43 minuti

- Lezione 06.12 Dictionary Attack – Teoria | 02:17 minuti

- Lezione 06.13 BROK AUTHENTICATION – Enumerazione user e password | 08:46 minuti

- Lezione 06.14 Teoria – XSS | 03:05 minuti

- Lezione 06.15 Reflected XSS | 03:25 minuti

- Lezione 06.16 Stored XSS | 03:28 minuti

- Lezione 06.17 Teoria – XML Injection | 02:46 minuti

- Lezione 06.18 XXE – XML injection entità esterne | 03:47 minuti

- Lezione 06.19 Generazione Report | 07:30 minuti

Cap.07 Pentest

- Lezione 07.01 Teoria Pentest | 02:38 minuti

- Lezione 07.02 Metasploit | 05:42 minuti

- Lezione 07.03 Armitage | 05:19 minuti

- Lezione 07.04 Metasploit – Backdoor Persistente | 09:36 minuti

- Lezione 07.05 Beef | 09:03 minuti

- Lezione 07.06 Penetration Test Windows – Enumerazione | 06:34 minuti

- Lezione 07.07 Penetration Test Windows – Utilizzo di Visual Basic | 07:02 minuti

- Lezione 07.08 Penetration Test Windows – Presa utente e ulteriore analisi | 06:23 minuti

- Lezione 07.09 Penetration Test Windows – Presa utente root | 07:25 minuti

- Lezione 07.10 Penetration Test con Lua 1 | 07:02 minuti

- Lezione 07.11 Penetration Test con Lua 2 | 07:49 minuti

- Lezione 07.12 Penetration Test con Lua 3 | 06:34 minuti

- Lezione 07.13 Penetration Test con GTFO Bins 1 | 05:51 minuti

- Lezione 07.14 Penetration Test con GTFO Bins 2 | 05:44 minuti

- Lezione 07.15 Penetration Test con GTFO Bins 3 | 04:29 minuti

- Lezione 07.16 Penetration Test con Metasploit e John the Ripper 1 | 05:15 minuti

- Lezione 07.17 Penetration Test con Metasploit e John the Ripper 2 | 08:40 minuti

RICHIEDI INFORMAZIONI

PROCEDURA DI ISCRIZIONE

Per iscriversi al corso basta semplicemente cliccare sul pulsante “Aggiungi al Carrello” per verificare eventuali promozioni in corso e seguire la procedura guidata di registrazione e pagamento.

E’ possibile pagare sia tramite Carta di Credito/Paypal (senza costi aggiuntivi) oppure Bonifico Bancario (in caso di pagamento con Bonifico Bancario il corso sarà disponibile solo dopo avvenuto accredito presso la nostra Banca, in genere dai 3/5 giorni lavorativi).

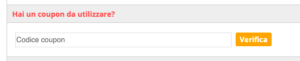

Se si ha un Coupon sconto consigliamo di procedere come indicato sopra per l’iscrizione, una volta arrivati sulla pagina che mostra prezzo finale, occorre inserire il codice coupon qui  e cliccare su “Verifica”. Successivamente, avviata la procedura di iscrizione, è necessario inserire nuovamente il coupon qui e cliccare su “Applica”, così il coupon sarà calcolato nel prezzo finale.

e cliccare su “Verifica”. Successivamente, avviata la procedura di iscrizione, è necessario inserire nuovamente il coupon qui e cliccare su “Applica”, così il coupon sarà calcolato nel prezzo finale.

MODALITA’ DI ACCESSO E UTILIZZO

Il corso online è fruibile sulla nostra piattaforma attraverso tutti i dispositivi: smartphone, tablet e pc collegati ad internet, l’accesso è sempre disponibile (24/24). Il corso ha una validità di 6 mesi dalla data di iscrizione e dovrà essere completato entro tale termine.

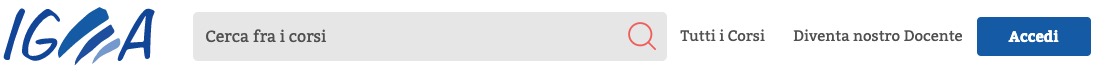

Per accedere al corso, una volta acquistato (vedi modalità di iscrizione) basta cliccare sulla scritta in alto del sito “Accedi”.

Accedendo all’Area Utente con PC/Notebook o Tablet il pulsante “Accedi” è in alto a destra, come nell’immagine qui disponibile.

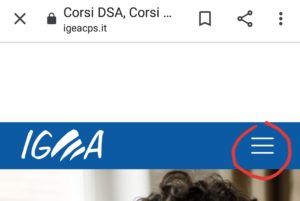

Se accediamo all’Area Utente da Smartphone, il pulsante “Accedi” è nella voce di menù a destra; occorre cliccare quindi l’icona del menù (cerchiata in rosso nell’immagine qui sotto) per visualizzarlo.

Si accede quindi al proprio account (usando le credenziali di registrazione) dove è disponibile l’accesso al corso online scelto, nella sezione “PROSPETTO CORSI” evidenziata in rosso nell’immagine qui sotto.

ATTESTATO E BENEFIT

A conclusione del percorso formativo sarà possibile scaricare nella propria area utente un certificato di frequenza personalizzato.