OBIETTIVI E PROGRAMMA

Il corso online La Network Security mira a mettere in luce i meccanismi alla base del funzionamento delle reti per le telecomunicazioni e indaga le dinamiche degli attacchi che minano al loro funzionamento e/o mettono a rischio i fruitori dei servizi, con la trasmissione di informazioni.

Le reti di telecomunicazioni hanno cambiato il nostro modo di vivere e mantenere rapporti con il resto del mondo, abbattendo le distanze e realizzando processi ed eventi che mai si sarebbero ritenuti possibili. Allo stesso tempo, oggi più che mai sono esposte a quotidiani casi di abuso anche gravi, ecco quindi la necessità di lavorare sulla loro sicurezza.

PROGRAMMA DETTAGLIATO

Il corso ha una durata complessiva di 25 ore

Modulo I – Le Reti di Telecomunicazioni: Introduzione

- Lezione 1.1 Le reti di telecomunicazioni: Introduzione – parte 1 | 20:05 minuti

- Lezione 1.2 Le reti di telecomunicazioni: Introduzione – parte 2 | 20:29 minuti

- Lezione 1.3 Le reti di telecomunicazioni: Introduzione – parte 3 | 19:57 minuti

- Lezione 1.4 Le reti di telecomunicazioni: Introduzione – parte 4 | 20:00 minuti

- Lezione 1.5 Le reti di telecomunicazioni: Introduzione – parte 5 | 20:02 minuti

- Lezione 1.6 Le reti di telecomunicazioni: Introduzione – parte 6 | 20:02 minuti

- Lezione 1.7 Le reti di telecomunicazioni: Introduzione – parte 7 | 20:01 minuti

- Lezione 1.8 Le reti di telecomunicazioni: Introduzione – parte 8 | 20:08 minuti

- Lezione 1.9 Le reti di telecomunicazioni: Introduzione – parte 9 | 20:08 minuti

- Lezione 1.10 Le reti di telecomunicazioni: Introduzione – parte 10 | 20:13 minuti

- Lezione 1.11 Le reti di telecomunicazioni: Introduzione – parte 11 | 20:09 minuti

- Lezione 1.12 Le reti di telecomunicazioni: Introduzione – parte 12 | 20:19 minuti

- Lezione 1.13 Le reti di telecomunicazioni: Introduzione – parte 13 | 20:04 minuti

- Lezione 1.14 Le reti di telecomunicazioni: Introduzione – parte 14 | 20:05 minuti

- Lezione 1.15 Le reti di telecomunicazioni: Introduzione – parte 15 | 20:17 minuti

- Lezione 1.16 Le reti di telecomunicazioni: Introduzione – parte 16 | 20:01 minuti

- Lezione 1.17 Le reti di telecomunicazioni: Introduzione – parte 17 | 20:03 minuti

- Lezione 1.18 Le reti di telecomunicazioni: Introduzione – parte 18 | 20:10 minuti

Modulo II – Wireshark con Esempi

- Lezione 2.1 Wireshark con esempi – parte 1 | 20:19 minuti

- Lezione 2.2 Wireshark con esempi – parte 2 | 19:58 minuti

- Lezione 2.3 Wireshark con esempi – parte 3 | 20:05 minuti

- Lezione 2.4 Wireshark con esempi – parte 4 | 20:06 minuti

- Lezione 2.5 Wireshark con esempi – parte 5 | 20:19 minuti

- Lezione 2.6 Wireshark con esempi – parte 6 | 20:20 minuti

- Lezione 2.7 Wireshark con esempi – parte 7 | 20:30 minuti

- Lezione 2.8 Wireshark con esempi – parte 8 | 20:20 minuti

- Lezione 2.9 Wireshark con esempi – parte 9 | 20:30 minuti

- Lezione 2.10 Wireshark con esempi – parte 10 | 20:02 minuti

- Lezione 2.11 Wireshark con esempi – parte 11 | 20:20 minuti

- Lezione 2.12 Wireshark con esempi – parte 12 | 20:11 minuti

- Lezione 2.13 Wireshark con esempi – parte 13 | 20:21 minuti

- Lezione 2.14 Wireshark con esempi – parte 14 | 20:35 minuti

- Lezione 2.15 Wireshark con esempi – parte 15 | 20:07 minuti

- Lezione 2.16 Wireshark con esempi – parte 16 | 20:59 minuti

- Lezione 2.17 Wireshark con esempi – parte 17 | 20:21 minuti

- Lezione 2.18 Wireshark con esempi – parte 18 | 20:20 minuti

- Lezione 2.19 Wireshark con esempi – parte 19 | 20:32 minuti

- Lezione 2.20 Wireshark con esempi – parte 20 | 20:13 minuti

- Lezione 2.21 Wireshark con esempi – parte 21 | 20:21 minuti

- Lezione 2.22 Wireshark con esempi – parte 22 | 20:06 minuti

- Lezione 2.23 Wireshark con esempi – parte 23 | 20:14 minuti

- Lezione 2.24 Wireshark con esempi – parte 24 | 20:47 minuti

- Lezione 2.25 Wireshark con esempi – parte 25 | 20:53 minuti

- Lezione 2.26 Wireshark con esempi – parte 26 | 20:53 minuti

- Lezione 2.27 Wireshark con esempi – parte 27 | 21:27 minuti

Modulo III – La Sicurezza nelle Grandi Reti Distribuite

- Lezione 3.1 La sicurezza nelle grandi reti distribuite – parte 1 | 21:00 minuti

- Lezione 3.2 La sicurezza nelle grandi reti distribuite – parte 2 | 21:03 minuti

- Lezione 3.3 La sicurezza nelle grandi reti distribuite – parte 3 | 21:07 minuti

- Lezione 3.4 La sicurezza nelle grandi reti distribuite – parte 4 | 21:01 minuti

- Lezione 3.5 La sicurezza nelle grandi reti distribuite – parte 5 | 21:11 minuti

- Lezione 3.6 La sicurezza nelle grandi reti distribuite – parte 6 | 21:24 minuti

- Lezione 3.7 La sicurezza nelle grandi reti distribuite – parte 7 | 20:55 minuti

- Lezione 3.8 La sicurezza nelle grandi reti distribuite – parte 8 | 21:10 minuti

- Lezione 3.9 La sicurezza nelle grandi reti distribuite – parte 9 | 20:58 minuti

- Lezione 3.10 La sicurezza nelle grandi reti distribuite – parte 10 | 21:00 minuti

- Lezione 3.11 La sicurezza nelle grandi reti distribuite – parte 11 | 21:02 minuti

- Lezione 3.12 La sicurezza nelle grandi reti distribuite – parte 12 | 21:21 minuti

- Lezione 3.13 La sicurezza nelle grandi reti distribuite – parte 13 | 21:31 minuti

- Lezione 3.14 La sicurezza nelle grandi reti distribuite – parte 14 | 21:07 minuti

- Lezione 3.15 La sicurezza nelle grandi reti distribuite – parte 15 | 21:56 minuti

- Lezione 3.16 La sicurezza nelle grandi reti distribuite – parte 16 | 21:52 minuti

- Lezione 3.17 La sicurezza nelle grandi reti distribuite – parte 17 | 21:45 minuti

- Lezione 3.18 La sicurezza nelle grandi reti distribuite – parte 18 | 22:02 minuti

- Lezione 3.19 La sicurezza nelle grandi reti distribuite – parte 19 | 21:56 minuti

- Lezione 3.20 La sicurezza nelle grandi reti distribuite – parte 20 | 21:54 minuti

- Lezione 3.21 La sicurezza nelle grandi reti distribuite – parte 21 | 20:58 minuti

- Lezione 3.22 La sicurezza nelle grandi reti distribuite – parte 22 | 21:07 minuti

- Lezione 3.23 La sicurezza nelle grandi reti distribuite – parte 23 | 20:06 minuti

- Lezione 3.24 La sicurezza nelle grandi reti distribuite – parte 24 | 20:01 minuti

- Lezione 3.25 La sicurezza nelle grandi reti distribuite – parte 25 | 21:16 minuti

- Lezione 3.26 La sicurezza nelle grandi reti distribuite – parte 26 | 20:10 minuti

- Lezione 3.27 La sicurezza nelle grandi reti distribuite – parte 27 | 20:50 minuti

- Lezione 3.28 La sicurezza nelle grandi reti distribuite – parte 28 | 16:28 minuti

RICHIEDI INFORMAZIONI

PROCEDURA DI ISCRIZIONE

Per iscriversi al corso basta semplicemente cliccare sul pulsante “Aggiungi al Carrello” per verificare eventuali promozioni in corso e seguire la procedura guidata di registrazione e pagamento.

E’ possibile pagare sia tramite Carta di Credito/Paypal (senza costi aggiuntivi) oppure Bonifico Bancario (in caso di pagamento con Bonifico Bancario il corso sarà disponibile solo dopo avvenuto accredito presso la nostra Banca, in genere dai 3/5 giorni lavorativi).

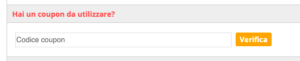

Se si ha un Coupon sconto consigliamo di procedere come indicato sopra per l’iscrizione, una volta arrivati sulla pagina che mostra prezzo finale, occorre inserire il codice coupon qui  e cliccare su “Verifica”. Successivamente, avviata la procedura di iscrizione, è necessario inserire nuovamente il coupon qui e cliccare su “Applica”, così il coupon sarà calcolato nel prezzo finale.

e cliccare su “Verifica”. Successivamente, avviata la procedura di iscrizione, è necessario inserire nuovamente il coupon qui e cliccare su “Applica”, così il coupon sarà calcolato nel prezzo finale.

MODALITA’ DI ACCESSO E UTILIZZO

Il corso online è fruibile sulla nostra piattaforma attraverso tutti i dispositivi: smartphone, tablet e pc collegati ad internet, l’accesso è sempre disponibile (24/24). Il corso ha una validità di 6 mesi dalla data di iscrizione e dovrà essere completato entro tale termine.

Per accedere al corso, una volta acquistato (vedi modalità di iscrizione) basta cliccare sulla scritta in alto del sito “Accedi”.

Accedendo all’Area Utente con PC/Notebook o Tablet il pulsante “Accedi” è in alto a destra, come nell’immagine qui disponibile.

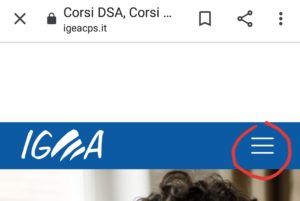

Se accediamo all’Area Utente da Smartphone, il pulsante “Accedi” è nella voce di menù a destra; occorre cliccare quindi l’icona del menù (cerchiata in rosso nell’immagine qui sotto) per visualizzarlo.

Si accede quindi al proprio account (usando le credenziali di registrazione) dove è disponibile l’accesso al corso online scelto, nella sezione “PROSPETTO CORSI” evidenziata in rosso nell’immagine qui sotto.

ATTESTATO E BENEFIT

A conclusione del percorso formativo sarà possibile scaricare nella propria area utente un certificato di frequenza personalizzato.